مدونة المحترف |  |

- تعمل Google على تحسين إدارة كلمات المرور الخاصة بها لتعزيز الأمان عبر جميع الأنظمة الأساسية

- يهاجم المتسللون شبكة Wi-Fi لإفراغ حسابك المصرفي

- يقوم Spotify باختبار أدوات إنشاء البودكاست داخل التطبيق

- يكشف Jenkins عن 34 ثغرة أمنية في مكونات إضافية متعددة

| تعمل Google على تحسين إدارة كلمات المرور الخاصة بها لتعزيز الأمان عبر جميع الأنظمة الأساسية Posted: 02 Jul 2022 03:49 AM PDT أعلنت Google يوم الخميس عن مجموعة كبيرة من التحسينات على خدمة إدارة كلمات المرور التي تهدف إلى إنشاء شكل ومظهر أكثر اتساقًا عبر الأنظمة الأساسية المختلفة. قال Ali Sarraf، مدير منتج Google Chrome، في منشور بالمدونة، إن من الأمور المركزية في التغييرات "تجربة إدارة مبسطة وموحدة هي نفسها في إعدادات Chrome و Android". من المتوقع أيضًا أن تقوم التحديثات تلقائيًا بتجميع كلمات مرور متعددة لنفس المواقع بالإضافة إلى تقديم خيار لإضافة كلمات مرور يدويًا. على الرغم من أن Google تبدو غير مستعدة بعد لجعل Password Manager تطبيقًا مستقلاً، يمكن للمستخدمين على Android الآن إضافة اختصار له على الشاشة الرئيسية. في تغيير ذي صلة على iOS، إذا اختار المستخدمون Chrome كمزود تلقائي للملء التلقائي، فإن Password Manager يأتي الآن مع القدرة على إنشاء كلمات مرور فريدة وقوية. تتلقى ميزة التحقق من كلمة المرور المضمنة في Android ترقية خاصة بها أيضًا. بالإضافة إلى التحقق من بيانات الاعتماد المخترقة ، يمكن أن يبرز بشكل أكبر كلمات المرور الضعيفة والمعاد استخدامها على غرار Apple iOS . تعمل Google أيضًا على توسيع تحذيرات كلمة المرور المخترقة لمستخدمي Chrome عبر جميع أنظمة التشغيل. |

| يهاجم المتسللون شبكة Wi-Fi لإفراغ حسابك المصرفي Posted: 02 Jul 2022 02:32 AM PDT حذرت Microsoft مستخدمي الهواتف الذكية التي تعمل بنظام Android من البرامج الضارة للاحتيال، وهي واحدة من أكثر التهديدات انتشارًا لنظام تشغيل Google. في تقرير جديد عن أمان الهواتف الذكية التي تعمل بنظام Android، قامت Microsoft بتفصيل القدرات المتطورة لتطبيقات الاحتيال الخبيثة، وسلطت الضوء على " تدفق الهجمات المعقدة متعددة الخطوات " وآلية محسّنة للتهرب من عمليات الفحص الأمني. الاحتيال عبر الهاتف، أو الاحتيال عبر بروتوكول التطبيقات اللاسلكية (WAP)، أكثر تعقيدًا من الاحتيال عبر الرسائل النصية القصيرة أو المكالمات . في الواقع، يعد الاحتيال في الرسوم مجموعة فرعية من عمليات الاحتيال في الفواتير. وهو يتألف من استخدام جهاز مصاب للاتصال بصفحات الدفع الخاصة بخدمة مدفوعة عبر اتصال WAP الخاص بالجهاز، وإجبار المستخدم على الاشتراك في المحتوى المدفوع وإضافة الرسوم إلى فاتورة الهاتف. بفضل البرامج الضارة المخفية في التطبيقات ، يستطيع المتسللون تعطيل اتصال Wi-Fi الخاص بهاتفك الذكي ثم الاشتراك بتكتم في الخدمات اللاسلكية باهظة الثمن واعتراض الرسائل الواردة. ثم يتم إرسال المدفوعات إلى فاتورة الهاتف الخاصة بجهازك. لا تعمل رسائل الغش عبر شبكة Wi-Fi، وهذا هو السبب في أن البرامج الضارة تعطل اتصالك للاتصال بالخدمات عبر شبكة الهاتف المحمول. ثم يضطر المستهلك إلى النقر فوق زر الاشتراك. ترسل بعض الخدمات كلمة مرور لمرة واحدة (OTP) للعميل لتأكيد اختياره ، ولكن نظرًا لأن المتسللين يمكنهم أيضًا الوصول إلى رسائلك ، فإن الإجراء الضار بأكمله يكون آليًا. للحماية، تنصح Microsoft المستخدمين " بتجنب منح أذونات الرسائل القصيرة والوصول إلى التنبيهات وإمكانية الوصول إلى أي تطبيق دون الفهم الكامل لسبب احتياج التطبيق إليه ". سيمنع هذا المتسللين من استعادة الرمز المُرسَل عبر الرسائل القصيرة مباشرةً لتأكيد الاشتراك في الخدمة عبر الإنترنت. |

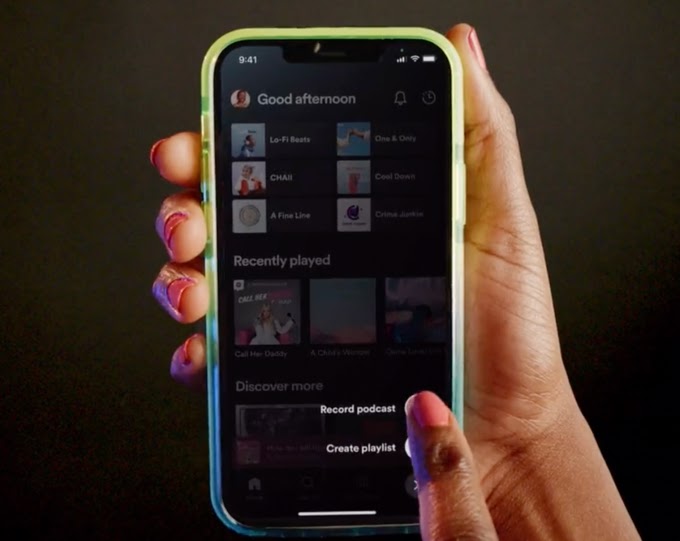

| يقوم Spotify باختبار أدوات إنشاء البودكاست داخل التطبيق Posted: 02 Jul 2022 02:03 AM PDT يختبر Spotify أدوات جديدة ستسمح لك بتسجيل وتحرير ونشر البودكاست مباشرة من التطبيق الرئيسي للشركة. حيث قدمت الشركة هذه الميزة في نيوزيلندا الشهر الماضي. سيؤدي ذلك إلى إزالة الحاجة إلى وجود تطبيق منفصل، مثل Anchor المملوك لـ Spotify لتسجيل ونشر مقطع سريع للبودكاست. أشار مايكل مينانو، المدير التنفيذي المنتهية ولايته والمؤسس المشارك لشركة Anchor، إلى إطلاق هذه الميزة وقال إن هذا سيسمح للمستخدمين بعمل حلقة "بدون أدوات أو أجهزة إضافية مطلوبة". انضم إلى شركة البث الصوتي بعد أن استحوذت على Anchor في عام 2019. يقدم الفيديو الذي نشرته Spotify New Zealand الكثير من الأفكار حول نوع الميزات التي يمكن أن نتوقعها من خلال تسجيل البودكاست داخل التطبيق على Spotify. يوضح أنه إذا كانت لديك الميزة، فسترى زر + بجوار "مكتبتك" في الشريط السفلي على الشاشة الرئيسية. إذا قمت بالنقر فوقه، فلديك خيارات "تسجيل بودكاست" أو "إنشاء قائمة تشغيل". بمجرد النقر فوق خيار التسجيل، سترى شاشة هبوط وزر تسجيل لبدء تسجيل مقطع. يمكنك تسجيل الصوت في لقطة واحدة أو الضغط على زر الإيقاف المؤقت لأخذ فترات راحة. بمجرد الانتهاء من التسجيل ، يمكنك تحرير المقطع وإضافة موسيقى خلفية من خلال مجموعة مسبقة من المسارات المتاحة. بعد التحرير ، يمكنك تعيين عنوان ووضع وصف للحلقة ووضع علامة على بودكاست آخر أو أغنية ونشره. في الوقت الحالي ، لا توجد تفاصيل حول ما إذا كانت هذه الأداة متاحة للمستخدمين في الأسواق الأخرى ، وكيف يمكنك الوصول إلى تحليلات البودكاست الخاص بك . لقد طلبنا من Spotify مزيدًا من التفاصيل ، وسنقوم بتحديث القصة إذا سمعنا مرة أخرى. |

| يكشف Jenkins عن 34 ثغرة أمنية في مكونات إضافية متعددة Posted: 02 Jul 2022 01:42 AM PDT في يوم الخميس، أعلن فريق Jenkins الأمني عن 34 ثغرة أمنية تؤثر على 29 مكونًا إضافيًا لخادم أتمتة Jenkins مفتوح المصدر ، 29 من الأخطاء لا تزال في انتظار التصحيح. تعد Jenkins منصة شائعة للغاية (تدعم أكثر من 1700 مكون إضافي ) تستخدمها الشركات في جميع أنحاء العالم لبناء البرامج واختبارها ونشرها. تتراوح الدرجات الأساسية لـ CVSS من منخفضة إلى عالية الخطورة، ووفقًا لإحصائيات Jenkins ، تحتوي المكونات الإضافية المتأثرة على أكثر من 22000 عملية تثبيت. تتضمن القائمة الكاملة للعيوب التي لم يتم تصحيحها بعد، أخطاء XSS و Stored XSS وأخطاء Cross-Site Request Forgery (CSRF) وفحوصات الأذونات المفقودة أو غير الصحيحة ، بالإضافة إلى كلمات المرور والأسرار ومفاتيح واجهة برمجة التطبيقات والرموز المميزة المخزنة في نص عادي. استنادًا إلى بيانات Shodan ، يوجد حاليًا أكثر من 144000 خادم Jenkins معرض للإنترنت يمكن استهدافه في الهجمات في حالة تشغيل مكون إضافي غير مصحح. بينما قام فريق Jenkins بتصحيح أربعة من المكونات الإضافية (على سبيل المثال، GitLab، وطلبات البرنامج المساعد ، و TestNG Results ، و XebiaLabs XL Release) ، لا تزال هناك قائمة طويلة من المكونات الضعيفة ، بما في ذلك: إنشاء المكوِّن الإضافي للإخطارات يصل إلى 1.5.0 ويتضمن ذلك بناء مقاييس البرنامج المساعد تصل إلى 1.3 Cisco Spark Plugin يصل إلى 1.1.1 نشر المكوِّن الإضافي للوحة معلومات النشر حتى 1.0.10 ملحق استعلام Elasticsearch يصل إلى 1.2 البرنامج الإضافي eXtreme Feedback Panel يصل إلى 2.0.1 ويتضمن ذلك فشل الوظيفة الإضافية Deactivator Plugin بما يصل إلى 1.2.1 GitLab Plugin يصل إلى 1.5.34 HPE Network Virtualization Plugin يصل إلى 1.0 ويتضمن Jigomerge Plugin يصل إلى 0.9 مصفوفة إعادة تحميل البرنامج المساعد حتى 1.1.3 OpsGenie Plugin يصل إلى 1.9 مؤامرة البرنامج المساعد تصل إلى 2.1.10 البرنامج المساعد لوراثة المشروع حتى 21.04.03.21 وصفة البرنامج المساعد تصل إلى 1.2 طلب إعادة تسمية البرنامج المساعد أو حذفه حتى 1.1.0 طلبات البرنامج المساعد تصل إلى 2.2.16 البرنامج المساعد الناشر للنص المنسق يصل إلى 1.4 RocketChat Notifier Plugin يصل إلى 1.5.2 البرنامج المساعد RQM يصل إلى 2.8 XebiaLabs XL Release Plugin يصل إلى 22.0.0 XPath Configuration Viewer Plugin يصل إلى 1.1.1 في حين أن أياً من الثغرات الأمنية ليست من نقاط الخطورة الحرجة التي قد تسمح للجهات الفاعلة بالتهديد بتنفيذ التعليمات البرمجية أو الأوامر عن بُعد على الخوادم الضعيفة للاستيلاء عليها، إلا أنه يمكن استهدافها في هجمات ضد شبكات المؤسسة. ومع ذلك ، من المرجح أن يستغل المهاجمون المحتملون أيام الصفر هذه في هجمات الاستطلاع مما يسمح لهم باكتساب مزيد من التبصر في البنية التحتية للشركة المستهدفة. |

| You are subscribed to email updates from موضوع جديد لك. To stop receiving these emails, you may unsubscribe now. | Email delivery powered by Google |

| Google, 1600 Amphitheatre Parkway, Mountain View, CA 94043, United States | |

تعليقات

إرسال تعليق